Quelques jours après les attaques DDoS par réfléxion Memcached visant GitHub, plusieurs codes d’exploit de preuve de concept sont disponibles.

La situation risque alors de s’aggraver avec la publication de ces codes d’exploitation qui feront le bonheur des script kiddie.

Le premier outil est écrit en langage de programmation C et fonctionne avec une liste pré-compilée de serveurs Memcached vulnérables.

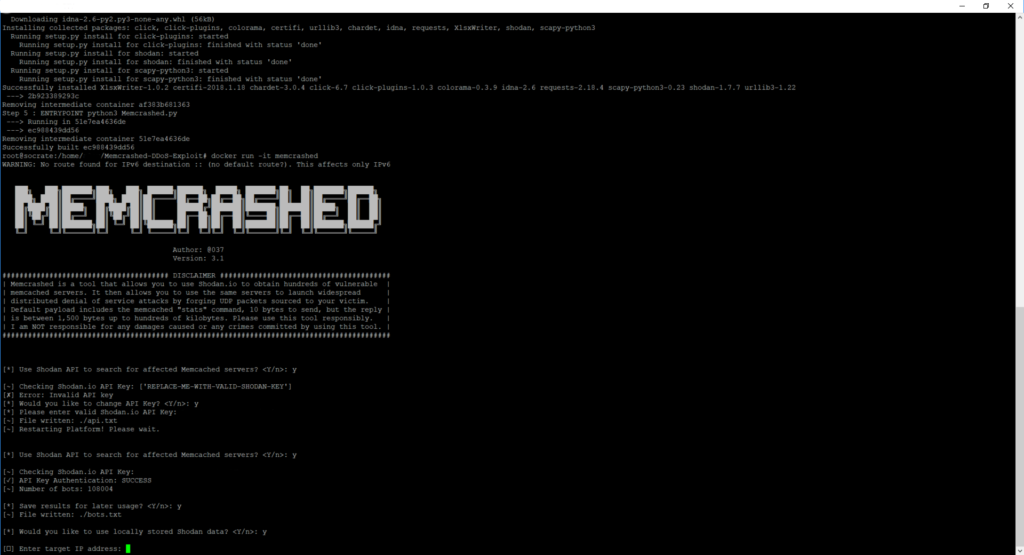

Le deuxième outil sur lequel nous nous sommes appuyé pour notre étude, est écrit en Python et utilise l’API du célèbre moteur de recherche Shodan. A l’heure ou j’écris ces lignes, le nombre d’hôte disponible s’élève à 108 004. A noter toutefois une légère baisse (121 205 hier)

Pour atténuer l’attaque et empêcher les serveurs Memcached d’être utilisé comme réflecteurs, nous rappelons que la meilleure option consiste à lier uniquement Memcached à une interface locale ou à désactiver complètement le support UDP s’il n’est pas utilisé.